Angesichts zunehmender Überwachung des Internets und Kooperationen von Firmen mit Geheimdiensten ist es an der Zeit, die eigene Privatsphäre selbst zu schützen. IT-Projektleiter Markus Möller erklärt ihnen, wie sie damit am PC beginnen.

Besorgte Bürger demonstrieren seit den Abhör-Skandalen regelmässiger wie bereits in Berlin im Jahre 2010. (pd)

Die gute Nachricht: Wir wissen seit Edward Snowdens Enthüllungen, das wir nicht paranoid sind! Die schlechte Nachricht: Wir werden alle überwacht. Jetzt und überall. Im folgenden Artikel wird beschrieben, welche Schritte notwendig sind, um das Recht auf Privatsphäre im Internet zu wahren. Die Einstellungen anhand unserer Beispiele beziehen sich hier auf die englischsprachigen Versionen des freien Webbrowsers Firefox sowie des E-Mail-Clients Thunderbird, sie lassen sich aber jederzeit wieder umstellen.

1. Freie Software ist vertrauenswürdiger

Bei Freier Software handelt es sich um Programme, deren Quelltext einsehbar ist und unter bestimmten Lizenzbedingungen verändert und weitergegeben werden darf. Dadurch entsteht die Möglichkeit, den Programmcode zu untersuchen und potentielle Hintertüren zu entdecken. Beim Gegenteil, der proprietären Software, ist der Quelltext nicht einsehbar, wird aber auf Anfrage von einigen Herstellern zur Verfügung gestellt.

Grundsätzlich ist keine Software vor Infiltrierung durch Dritte geschützt. Bei grossen Projekten wie zum Beispiel dem Linux-Kernel muss der Programmcode durch eine oder sogar mehrere Personen geprüft und freigegeben werden. Erst danach wird er dann veröffentlicht. Dieser Prozess des vorherigen Prüfens heisst «Peer Review».

In der Vergangenheit kam es auch im Umfeld Freier Software zu grösseren Sicherheitsproblemen, wie zum Beispiel der Heartbleed-Sicherheitslücke, die es Angreifern erlaubte, verschlüsselte HTTPS-Verbindungen abzuhören. Eine Verfügbarkeit des Quelltextes alleine garantiert somit noch keinen Sicherheitsgewinn, sie ist aber eine wichtige Voraussetzung, um die Sicherheit von Software zu erhöhen. Sicherheitslücken wie Heartbleed haben dazu beigetragen, ein grösseres Bewusstsein für die Notwendigkeit von Software-Auditierungen zu schaffen und vor Augen geführt, dass Sicherheit auch Geld kostet.

2. Verwischen sie ihre Spuren beim Surfen

Beim Surfen im Internet hinterlässt man eine Vielzahl von Datenspuren, die von Dienst-Anbietern genutzt werden können. In erster Linie dienen sie zur Ermittlung von Vorlieben, um auf den Anwender zugeschnittene Werbung oder Suchergebnisse anzeigen zu können. Gerade bei der Online-Suche kann das schnell zu einer sogenannten «Filter Bubble» führen. Isst man beispielsweise gerne Asiatisch und hat in der Vergangenheit bei einem Suchanbieter wie Google nach asiatischen Restaurants gesucht, besteht eine sehr hohe Wahrscheinlichkeit, dass man in Zukunft in erster Linie asiatische Varianten von Restaurants als Suchergebnis erhält. Das mag zunächst harmlos klingen, in der Praxis erhält man allerdings fast nur noch Suchresultate, die bereits dem eigenen Interessenbild entsprechen und erfährt möglicherweise gar nichts mehr von anderen Inhalten, die auch interessant sein könnten. Mit den folgenden Browser-Einstellungen und -Plug-ins hinterlässt man im Netz weniger Spuren.

Browser unterstützen «Do Not Track»

Seit einigen Jahren gibt es die Möglichkeit, einem Webseiten-Betreiber mitzuteilen, dass man nicht verfolgt werden möchte. Im Firefox aktiviert man diese Einstellung, indem man in den „Settings“ unter dem Punkt „Privacy“ die Option „Tell sites that I dont want to be tracked“ wählt. Da es aber bisher weder in Europa noch in den USA einen verbindlichen rechtlichen Rahmen für die Funktion gibt, respektieren nur wenige Seitenbetreiber diese Einstellung.

Blocken von «Third Party Cookies»

Grundsätzlich kann man sagen, dass „Cookies“ weder schlecht noch gefährlich sind. Das sind kleine Dateien, die das Verhalten der Nutzer auf dem eigenen Computer speichern und mit bestimmten Websites interagieren. Sie dienen beispielsweise dazu, eine Sitzung aufrechtzuerhalten. Beim Aufruf einer Webseite kann ein „Cookie“ für die spätere Nutzung gesetzt werden. Beim nächsten Zugriff auf diese Webseite schickt der Browser automatisch den Cookie mit. Der Anbieter kann mit Hilfe des Cookies den Nutzer eindeutig zuordnen.

Ein besonderer Fall sind «Third Party Cookies». Dabei handelt es sich um reguläre Cookies, die aber nicht direkt zur aufgerufenen Webseite gehören. Es wird zum Beispiel ein Facebook-Like-Button in eine Webseite eingebunden. Der Button wird direkt von Facebook geladen und muss nicht angeklickt werden, um den Cookie zu setzen. Der Prozess passiert im Hintergrund.

Wenn man Third-Party-Cookies deaktiviert, werden keine Cookies mehr für Webseiten gesetzt, die nicht direkt aufgerufen worden sind. Die Option zum Deaktivieren von Third-Party-Cookies ist im Firefox etwas versteckt. In den „Privacy“-Einstellungen stellt man zunächst von „Firefox will Remember History“ auf „Use Custom Settings for History“ um. Danach kann man den Punkt „Accept third-party cookies“ auf „Never“ stellen. Firefox bietet ausserdem die Option, alle Cookies beim Beenden des Browsers zu löschen, was aber zum Komfortverlust führen kann.

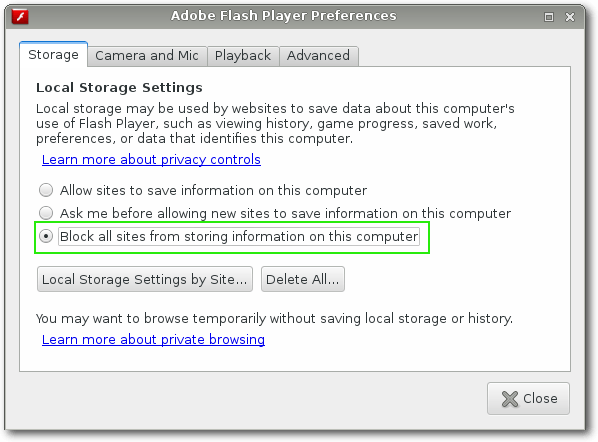

Deaktivieren des Cache in Adobe Flash

Der Adobe Flash Player hat keine besonders ruhmreiche Vergangenheit, was Sicherheit anbelangt. Eine Liste der Sicherheitslücken finden sie hier: https://de.wikipedia.org/wiki/Adobe_Flash#Sicherheitsl.C3.BCcken. Der Flash-Player ist durch seine hohe Verbreitung umso verlockender für Angriffe auf die Privatsphäre. Daher kann man sich fragen, ob man nicht grundsätzlich darauf verzichtet. Viele Dienstanbieter wie YouTube haben auf HTML5-Technologie zum Abspielen von Video- und Audiodateien umgestellt. Apple hat bereit schon 2010, noch unter Steve Jobs Führung, auf Flash in allen seinen Produkten verzichtet. Google hat den hauseigenen Flash-Player Peppermint im Mai 2015 testweise aus Chrome deaktiviert. Mit dem HTML5-basierten Flash-Player Shumway des Mozilla-Projektes ist es möglich, rudimentäre Flash-Inhalte ohne den Adobe Flash Player abspielen zu können.

Falls man trotzdem noch nicht auf den Adobe Flash Player verzichten kann, sollte man den lokalen Cache deaktivieren. Die Flash-Einstellungen kann man vornehmen, indem man mit der rechten Maustaste auf einen Flash-Inhalt klickt und „Global Settings“ wählt. Unter „Storage“ kann man dann „Block all sites from storing information on this computer“ wählen, um die Cachefunktion abzuschalten.

«NoScript» schützt vor gefährlichen Skripten

Das Firefox-Add-on «NoScript» bietet die Möglichkeit, für jede Webseite einzustellen, ob aktive Elemente (sogenannte Skripte) ausgeführt werden sollen. Dabei wird der Ansatz verfolgt, dass standardmässig alle Skripte verboten sind und pro Webseite freigeschaltet werden müssen.

Nach der Installation des Add-ons findet man ein entsprechendes Symbol neben der Adressleiste. Sollten auf einer Seite Skripts blockiert worden sein, öffnet sich zusätzlich eine Benachrichtigung im unteren Bereich des Browserfensters. Über einen Klick auf das Symbol öffnet sich eine Liste aller auf der gerade geöffneten Webseite eingebundener Skripte. Angegeben wird jeweils der Name der Webseite, von der versucht wird das Skripte zu beziehen. Besucht man zum Beispiel die Webseite der New York Times, wird in der Liste nicht nur „nytimes.com“ aufgeführt, sondern auch eine Vielzahl weiterer Webseiten wie zum Beispiel Google, von denen weitere Skripte bezogen werden. In den meisten Fällen kommen diese Skripte von Werbeanbietern oder Analyseseiten und werden zur Identifikation und zum Tracking genutzt.

Einige Darstellungs-Funktionen von Websites sind manchmal per Javascript umgesetzt – so auch bei Greenbyte.ch. Man sollte mit dem Plugin also aufmerksam umgehen. Sollte eine Webseite nicht mehr wie gewünscht dargestellt werden, kann man schrittweise Skripte von fremden Webseiten temporär zulassen, bis der Inhalt wieder korrekt dargestellt wird. Nachdem man so herausgefunden haben, welche Skripte freigeschaltet werden müssen, kann man diese permanent zulassen. Einstellungen bei NoScript gelten immer global. Es ist nicht möglich den Zugriff auf z. B. „googleapis.com“ für eine Webseite zuzulassen, für eine andere aber zu sperren.

«Tracker Blocker» schützt vor Verfolgung

«Tracker» nutzen auf Webseiten eingebundene Elemente, um zu verfolgen, welche Webseiten besucht worden sind. Einen wirksamen Schutz gegen Tracker bietet der Add-on «Privacy Badger». Er verhindert die Datenübermittlung der «Tracker» und schaltet somit ihre Funktion aus. Diese Erweiterung wird von der Electronic Frontier Foundation (EFF) entwickelt. Die EFF setzt sich für Grundrechte im Informationszeitalter ein. Die Erweiterung benötigt nach der Installation keine besondere Konfiguration.

User-Agent-String übermittelt persönliche Daten

Bei jedem Aufruf einer Webseite wird der Name und die Version des Browsers an den Webseitenbetreiber übermittelt, der sogenannte „User-Agent-String“. Die Informationen umfassen die Geräteart und -typ (PC, Tablet, Smartphone), die verwendete Bildschirmauflösung und das benutzte Betriebssystem sowie auch der auf dem System installierten Schriften, die zum Beispiel mit Hilfe von JavaScript ausgelesen werden können. Anhand dieser Daten kann ein Benutzer identifiziert werden.

Eine mögliche Gegenmassnahme ist es, den User-Agent-String bei jedem Aufruf einer Webseite zu wechseln. Zu diesem Zweck eignet sich die Erweiterung «Secret Agent». Nach der Installation desselbigen kann in den Einstellungen des Add-ons eine Liste der zu verwendenden User-Agent-Strings festgelegt werden. Die Standardliste enthält viele exotische Browser, was dazu führt, dass einige Webseiten nicht mehr korrekt dargestellt werden. Daher empfiehlt es sich, diese Liste zu bereinigen und nur moderne Browser-Varianten zu verwenden. Dazu öffnet man in den Plug-in-Einstellungen das Tab „User Agents“ und bearbeitet den Inhalt der Box „Stealth Mode“.

Der Stealth Mode kann daraufhin im Tab „Entropy“ über den Punkt „Enable Secret Agent’s Stealth Mode“ aktiviert werden. Hier lässt sich auch festlegen, in welchem zeitlichen Abstand der User-Agent-String rotiert werden soll. Alle weiteren Einstellungen des Add-ons können auf den Standardwerten belassen werden. Sollte es Probleme mit der Darstellung einer bestimmten Webseite geben, kann diese in der Host-Whitelist eintragen werden. Etwas störend wirkt die Secret Agent Toolbar. Sie kann bei Bedarf über „View -> Toolbars -> Secret Agent Toolbar“ ausgeblendet werden.

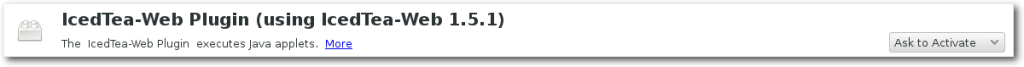

Plug-ins

Firefox bietet die Möglichkeit, dass Plug-ins erst nach Bestätigung durch den Benutzer aktiviert werden. Unter „Tools -> Add-ons“ im Bereich „Plugins“ kann dazu die Option „Ask to activate“ gesetzt werden.

«Safe Browsing»

Die meisten aktuellen Browser bieten eine sogenannte Safe-Browsing-Funktion an. Dabei werden aufgerufene Webseiten und heruntergeladene Dateien mit einer Liste von als schädlich eingestuften Seiten und Downloads verglichen. Firefox aktualisiert diese Liste regelmässig. Bei einer Übereinstimmung schickt Firefox Teile der Webseite an den Safe-Browsing-Service von Google. Dort wird der Inhalt weiter analysiert und der Zugriff auf die Webseite gegebenenfalls unterbunden. Es besteht weiterhin die Möglichkeit, den Inhalt der Seite dennoch anzeigen zu lassen, was vom Anwender allerdings explizit bestätigt werden muss.

Die Privacy Policy von Google beschreibt, wie mit den gewonnenen Daten umgegangen wird. Google speichert die IP-Adresse, einen oder mehrere Cookies sowie die verdächtigen Daten für zwei Wochen. Erst danach werden sie anonymisiert weiterverarbeitet und die Rohdaten werden gelöscht.

Wenn man nicht möchte, dass Google diese Daten speichert, kann man die Abgleichfunktion deaktivieren. Dazu gibt man in der Adressleiste about:config ein und sucht nach der Option „browser.safebrowsing.reportURL“. Nach einem Doppelklick auf den Wert kann man die URL löschen. Für den Konfigurationsschlüssel „browser.safebrowsing.malware.reportURL“ geht man gleichermassen vor.

«Referrer» ausschalten

Beim Aufruf eines Links auf einer Webseite wird der Zielseite automatisch über einen sogenannten Referrer im HTTP-Header mitgeteilt, von welcher Seite die Anfrage kam. Hat man z. B. auf Google nach dem Wort „Windows“ gesucht und klickt auf einen Treffer von Microsoft, dann bekommt Microsoft die Information, dass man zuvor auf Google war und dort nach dem Wort „Windows“ gesucht hat.

Diese Funktion kann für Webseitenbetreiber sehr sinnvoll sein, um Webseiten strukturell besser aufzubauen. Denn damit kann auch ermittelt werden, wie Links am häufigsten aufgerufen werden. Auf der anderen Seite verraten Referrer, welche Suchworte eingegeben wurden, um auf eine Seite zu gelangen.

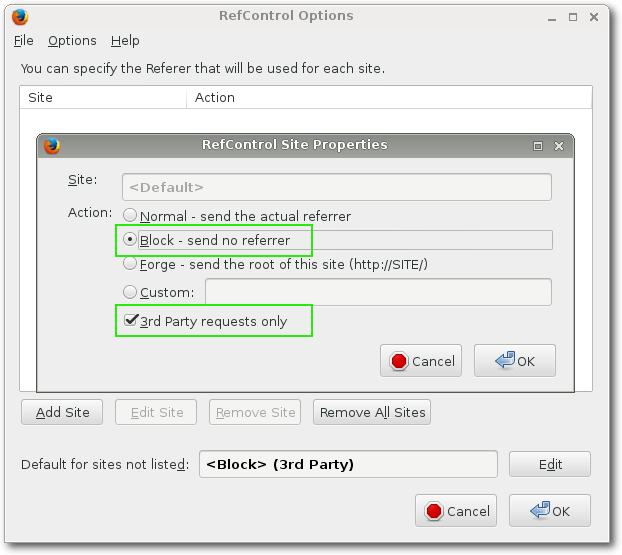

Da sich ein generelles Deaktivieren negativ auf den Surfkomfort auswirken kann, empfiehlt sich das Zulassen von Referrern innerhalb einer Seite und das Deaktivieren von Referrern beim Wechsel auf eine andere Seite. Leider bietet Firefox selbst diese Einstellmöglichkeit nicht an. Dazu eignet sich die Erweiterung RefControl.

Nach der Installation des Add-ons und dem Neustart des Browsers findet man im „Tools“-Menü einen Eintrag zur Konfiguration der RefControl-Optionen. Dort müssen keine einzelnen Seiten hinzugefügt werden. Stattdessen klickt man neben „Default for sites not listed“ auf „Edit“ und stellt dort „Block“ als Standardaktion ein. Durch das Setzen des Hakens bei „3rd Party requests only“ stellt man sicher, dass die Einstellung nur für den Aufruf neuer Seiten gilt.

Privater Modus des Browsers

Firefox und viele andere Browser bieten an ein Fenster im privaten Modus zu starten. Im privaten Modus werden keine sensiblen Daten gespeichert und keine History angelegt.

Ein neues privates Fenster kann man über „File -> New private window“ oder „Strg“ + „Umschalt“ + „P“ öffnen.

Suchmaschine wechseln

Die Anbieter Google und Bing haben sich bei der Suche im Internet stark durchgesetzt. Damit wissen sie viel über die Vorlieben und das Surfverhalten eines Benutzers. Es gibt alternative Anbieter, die zusichern, keine personenbezogenen Daten zu speichern und weiter zu verarbeiten. Dazu gehören die Suchmaschine DuckDuckGo, StartPage oder die Schweizer Metasuchmaschine eTools.ch.

StartPage ist eine Suchmaschine, die im Hintergrund auf Google zugreift. Sie ist vollständig lokalisierbar. Es kommt keine personalisierte Suche zum Einsatz, wodurch die Gefahr einer «Filter Bubble» verringert wird.

«https» verschlüsselt Daten-Verkehr

Beim Zugriff auf Webseiten über HTTP werden alle Informationen unverschlüsselt übertragen und können leicht von Dritten analysiert werden. Besonders eine Übertragung von Passwörtern über HTTP ist sehr kritisch.

Um HTTPS für möglichst viele Seiten zu forcieren, bietet sich das Firefox-Add-on HTTPS everywhere [19] der Electronic Frontier Foundation an. Nachdem dessen Installation erfolgt ist und der Browser neu gestartet wurde, findet man neben der Adressleiste ein neues Symbol, über das sich die Erweiterung steuern lässt. Ob die aktuelle Verbindung per HTTPS verschlüsselt ist, kann man anhand des Schlosssymbol in der Adressleiste erkennen.

3. Anonymes Surfen

Beim Surfen im Internet kann ein Nutzer eindeutig einem Rechner und einer IP-Adresse zugeordnet werden. Falls möglich, empfiehlt sich immer die Nutzung eines offenen, anonymen WLAN-Zugangs (z. B. in einem Café). Beachten sollte man hierbei, dass nur verschlüsselte Verbindungen über solche Verbindungen aufgebaut werden sollten. Eine Alternative bietet die Nutzung eines Anonymisierungsnetzwerkes.

Tor-Netzwerk verschlüsselt und zersplittert Spuren

Eines der bekanntesten Netzwerke, die anonymes Surfen ermöglichen, ist Tor. Dabei werden die Verbindungen über die einzelnen Tor-Knoten, die auf Rechnern in der ganzen Welt laufen, geleitet. Man kann Tor als Client nutzen oder auch selbst einen Knoten anbieten, über den dann andere Teilnehmer anonym surfen können. Die Verbindung zwischen den Knoten wird verschlüsselt. Die einzelnen Teilnehmer haben dabei keinen Einblick in die übermittelten Daten. Am Endpunkt, also am Übergang zum angefragten Zielserver, muss die Verbindung wieder entschlüsselt werden. Dieser Knoten hat Zugriff auf die übertragenen Daten. Es ist also auch hier sehr zu empfehlen, nur verschlüsselte Verbindungen aufzubauen.

Die einfachste Möglichkeit Tor zu nutzen, ist der vom Projekt bereitgestellte Tor-Browser. Dabei handelt es sich um eine modifizierte Firefox-Version, die alle für Tor notwendigen Komponenten bereits enthält.

Alternativ dazu kann man auch eine spezialisierte Linux-Distribution wie zum Beispiel Tails [22] nutzen, die einfach auf einen USB-Stick gespielt und von dort aus gestartet und genutzt werden kann. Tails bietet ausserdem noch einen Windows-Tarnmodus an, in dem sich das System gegenüber Servern im Internet wie ein Windows-Rechner verhält.

Tails eignet sich sehr gut für den Einsatz auf fremden PCs, da es ein abgeschlossenes System ist, das auf dem damit gestarteten Rechner keinerlei Spuren hinterlässt.

4. E-Mail-Verschlüsselung

Standardmässig werden E-Mails komplett unverschlüsselt übertragen und können theoretisch auf allen Knotenpunkten auf dem Weg zum Ziel mitgelesen werden. Es gibt hier jedoch verschiedene Möglichkeiten sich dagegen zu schützen. Die meisten E-Mail-Programme unterstützen das SSL-basierte S/MIME zur Signatur und Verschlüsselung von E-Mails. Eine Alternative dazu stellt die Verschlüsselung und Signatur mittels GnuPG dar.

S/MIME

Bei S/MIME handelt es sich um ein etabliertes Verfahren, bei dem ssL-Zertifikate zum Einsatz kommen. Bei einem Zugriff auf HTTPS-Webseiten wird eine ähnliche Technologie verwendet. Es gibt verschiedene Anbieter von S/MIME-Zertifikaten; nur wenige davon stellen allerdings kostenlose Zertifikate zur Verfügung.

S/MIME-Anbieter Comodo bietet kostenlose Zertifikate

Einer der Anbieter für kostenlose E-Mail-S/MIME-Zertifikate ist die Firma Comodo. Dabei handelt es sich um die weltweit zweitgrösste Zertifizierungsstelle. Über die Webseite des Anbieters lässt sich ein kostenfreies S/MIME-Zertifikat beantragen.

Im Formular müssen der Vorname, Nachname sowie die E-Mail-Adresse angegeben werden, für welche ein Zertifikat erstellt werden soll. Das Herkunftsland muss ebenfalls entsprechend definiert werden; die Verschlüsselungsstärke sollte einfach auf „High Grade“ belassen werden. Mit Hilfe des angegebenen „Revocation Password“ lässt sich das Zertifikat zu einem späteren Zeitpunkt wieder zurückziehen. Nachdem das Formular abgeschickt wurde, erhält man dann einen Link, über den man das persönliche Zertifikat beziehen kann.

Da das Zertifikat im eigenen Browser erzeugt wird, muss der Vorgang noch bestätigt werden. Nach erfolgreicher Installation findet man das Zertifikat in den erweiterten Einstellungen unter „Certificates -> View Certificates“. Dort sollte man nun im Reiter „Your Certificates“ das COMODO-Zertifikat sehen können. Das Zertifikat muss zunächst exportiert werden, um es danach in ein E-Mail-Programm wie Thunderbird wieder importieren zu können. Dazu klickt man das Zertifikat an und wählt den Punkt „Backup“. Beim Exportvorgang wird man aufgefordert ein Passwort zu vergeben. Dieses Passwort sollte man sich gut merken und die exportierte Zertifikatsdatei sollte man langfristig an einem sicheren Ort aufbewahren.

Im Thunderbird klickt man auf „Account Settings“ und wählt dort im entsprechenden E-Mail-Konto den Punkt „Security“. Dort klickt man zunächst auf „View Certificates“. Dadurch öffnet sich die Thunderbird-Zertifikatsverwaltung, die der von Firefox zwar optisch ähnelt, aber getrennt gehalten wird. Unter dem Reiter „Your Certificates“ klickt man auf „Import“ und wählt die Zertifikatsdatei aus.

Beim Einlesen des zuvor erstellten Zertifikats wird das vergebene Passwort angefordert. Wenn der Vorgang erfolgreich war, klickt man auf „OK“ und wählt anschliessend in den S/MIME-Einstellungen das neue Zertifikat für die digitale Unterschrift und die Verschlüsselung aus. Es wird empfohlen, von nun an alle Nachrichten digital zu unterschreiben, da so die Kommunikationspartner schnell und einfach in den Besitz des Public Keys kommen können.

Thunderbird verschlüsselt Nachrichten standardmässig nicht automatisch, auch wenn der Public Key des Empfänger bereits bekannt ist. Über „Extras -> AddOns“ lässt sich zu diesem Zweck die Erweiterung „Encrypt if possible“ installieren. In den Einstellungen dieses Add-ons kann man dann festlegen, ob eine Nachfrage erscheinen soll, bevor eine E-Mail automatisch verschlüsselt wird.

CAcert stellt kostenlose Zertifikate selbst aus

Bei CAcert handelt es sich um eine von einem Verein betriebene Zertifizierungsstelle. Sie bietet kostenfreie X.509-Zertifikate an und betreibt ein eigenes Vertrauensnetzwerk („Web of Trust“). Dazu kommt ein Punktesystem zum Einsatz. Nutzer können sich mit sogenannten Assurern persönlich treffen, ihre Identität prüfen lassen und diese gegenüber CAcert bestätigen.

Nachdem man sich bei CAcert ein Konto erstellt hat und die E-Mail-Adresse verifiziert wurde, kann man über den Punkt „Client Certificates -> New“ ein neues S/MIME-Zertifikat beantragen. Die Einbindung des Zertifikates in Thunderbird erfolgt wie zuvor beschrieben.

Bisher liefern nur sehr wenige Browser und E-Mail-Clients das CAcert-Stammzertifikat mit aus. Es lässt sich aber sehr leicht nachträglich importieren.

(Marcus Möller)

Das Original des Artikels wurde erstmals veröffentlicht im Freien Magazin 3/2015 und steht unter der Lizenz Creative-Commons-Lizenz CC-BY-SA 4.0 International.

Weitere Themen:

Neueste Artikel von Gast-Autor (alle ansehen)

- Günstigerer Mobilfunk scheitert an Strahlung und Lobbyismus - 9. Dezember 2016

- Bundesrat will Zensur ohne Gerichtsbeschluss - 29. März 2016

- Proprietär vs. Open Source – Die ewige Debatte um die Sicherheit - 23. Oktober 2015